测试报告

测试报告¶

概述¶

1.1 目的¶

本测试报告为 DVWA(Damn Vulnerable Web Application) 安全测试项目的测试报告,目的在于总结测试阶段的测试以及分析测试结果,描述系统是否符合需求。预期参考人员包括用户、测试人员、开发人员、项目管理者和需要其他需要阅读本报告的人员。

1.2 背景¶

DVWA (Damn Vulnerable Web Application) 是一个故意设计成易受攻击的 Web 应用程序,用于帮助安全专业人员和开发者了解常见的 Web 应用安全漏洞。本测试针对 DVWA 的安全测试版本,着重评估系统对 OWASP Top 10 和其他常见漏洞的防护情况。

主要测试点和特性:

- 攻击模拟:模拟常见攻击(如 SQL 注入、跨站脚本、跨站请求伪造等)以评估系统对攻击的防范能力。

- 输入验证:验证系统对用户输入的有效性和安全性检查。

- 访问控制:评估系统对敏感信息和功能的访问控制机制。

- 密码安全:检查系统对用户密码存储、传输和管理的安全性。

- 弱点扫描:扫描系统以检测可能的漏洞和安全弱点。

1.3 范围¶

测试阶段:

- 漏洞评估:针对已知漏洞和 OWASP Top 10 进行评估,以确定系统的安全状况。

- 渗透测试:模拟攻击并尝试利用系统的弱点,以验证漏洞的实际影响和攻击可能性。

- 安全加固建议:提供关于修复漏洞和加强系统安全的建议。

测试类型:

- 漏洞评估:对系统进行全面的漏洞扫描和评估,包括主动和被动漏洞探测。

- 渗透测试:模拟攻击以验证系统对不同类型攻击的抵抗能力。

- 安全建议:提供系统安全加固和改进的建议,以改善系统的安全性和稳定性。

1.4 引用文档¶

下表列出了执行测试过程所引用的文档:

| 文档名称 | 版本号 | 作者或来源 | 备注 |

|---|---|---|---|

| DVWA 安全测试报告.doc | v1.0 | ||

| DVWA 安全测试计划.doc | v1.0 |

2 测试概要¶

2.1 测试环境¶

下表描述测试该项目所需要的硬件环境:

| 设备名称 | 数量 | 型号 | 备注 |

|---|---|---|---|

| 功能测试机 1 | 1 | CPU:AMD Ryzen 7 4800H 内存:16G |

下表描述测试该项目所需要的软件环境:

| 软件名称 | 版本号 | 备注 |

|---|---|---|

| Sqlmap | 1.7.11 |

2.2 人力资源¶

下表列出了所有参与此项目的测试人员:

| 角色 | 资源数量/具体人员 | 具体职责或注释 |

|---|---|---|

| 测试经理/测试项目经理 | 1 | 进行管理监督。职责:提供技术指导、获取适当的资源、提供管理报告 |

| 测试设计员 | 1 | 确定测试用例、确定测试用例的优先级并实施测试用例。职责:生成测试计划、生成测试模型、评估测试工作的有效性 |

| 测试员 | 1 | 执行测试。职责:执行测试、记录结果、从错误中恢复、记录变更请求 |

| 测试系统管理员 | 1 | 确保测试环境和资产得到管理和维护。职责:管理测试系统、授予和管理角色对测试系统的访问权 |

| 数据库管理员 | 1 | 确保测试数据(数据库)环境和资产得到管理和维护。职责:管理测试数据(数据库) |

2.3 测试工作量¶

| 任务 | 开始时间 | 结束时间 | 总计(天数) | 总计(人时) |

|---|---|---|---|---|

| 计划 | ||||

| 测试计划 | 2023-10-08 | 2023-10-08 | 1 | 3 |

| 测试设计 | 2023-10-08 | 2023-10-09 | 1 | 3 |

| 测试执行 | 2023-10-09 | 2023-10-14 | 5 | 15 |

| 测试总结 | 2023-10-14 | 2023-10-15 | 1 | 3 |

| 实际 | ||||

| 测试计划 | 2023-10-08 | 2023-10-08 | 1 | 3 |

| 测试设计 | 2023-10-08 | 2023-10-09 | 1 | 3 |

| 测试执行 | 2023-10-09 | 2023-10-17 | 8 | 24 |

| 测试总结 | 2023-10-17 | 2023-10-17 | 1 | 3 |

2.4 测试版本¶

| 版本 | 测试开始时间 | 测试结束时间 | 回归测试次数 |

|---|---|---|---|

| 版本 1.0 | 2023-10-08 | 2023-10-17 | 2 |

2.5 测试功能点列表¶

| 需求编号 | 功能点概述 | 用例个数 | 是否通过 | 备注 |

|---|---|---|---|---|

| 001 | SQL 注入攻击测试 | 20 | 是 | 20 个用例均执行成功,未发现 SQL 注入漏洞 |

3 测试结果及缺陷分析¶

3.1 测试数据统计汇总¶

| 测试阶段/模块 | 基线测试用例数(个)[] | 变更测试用例数(个)[] | 用例总数(个) | 用例执行成功数(个) | 用例执行失败数(个) | 未执行用例数(个) | 用例执行率(%)[] | 用例执行成功率(%)[] | Bug 按时处理数(个)[] | Bug 超时处理数(个)[] | Bug 总数(个) | Bug 按时处理率(%)[] | 用例产生 Bug 率(%)[] |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| SQL 注入攻击测试 | 20 | 0 | 20 | 16 | 4 | 0 | 100% | 80% | 9 | 2 | 11 | 81.8% | 20% |

| 合计 | 20 | 0 | 20 | 16 | 4 | 0 | 100% | 80% | 9 | 2 | 11 | 81.8% | 20% |

3.2 缺陷统计分析¶

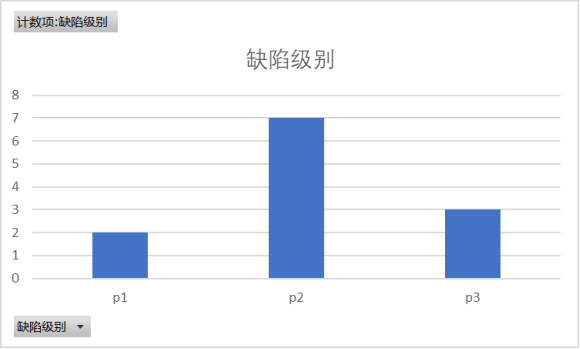

3.2.1 按缺陷级别统计¶

3.2.2 按缺陷类型统计¶

| 测试阶段/模块 | 功能 | 性能 | 界面 | 文档 | 接口 |

|---|---|---|---|---|---|

| SQL 注入攻击测试 | 2 | 0 | 0 | 0 | 9 |

| 合计 | 2 | 0 | 0 | 0 | 9 |

3.3 残留缺陷汇总¶

无

4 测试结论与建议¶

4.1 缺陷和限制¶

SQL 注入漏洞: 存在于用户输入的不当过滤,导致数据库中的数据容易受到恶意攻击。

4.2 建议¶

- 安全改进: 对已发现的漏洞提出修复建议,比如改进输入验证、加强安全配置等。

- 性能优化: 针对可能影响性能的漏洞或配置问题,提出改进建议。

- 功能增强: 对于系统功能存在的不足之处,给出改进建议,以提高系统的全面性。

4.3 测试结论¶

- 漏洞发现: 在测试过程中,我们发现了多个安全漏洞,包括 SQL 注入、跨站脚本(XSS)、CSRF 攻击、文件包含漏洞等。

- 系统局限性: DWVA 在某些方面存在一些设计上的限制,可能导致安全风险和性能瓶颈。

- 符合预期目标: 测试结果与我们在测试开始时设定的预期目标一致,已确认存在多个安全漏洞

本版本于 2023 年 10 月 17 日完成测试,客户端安全未达到上线标准,遗留问题请尽快修复。